Seit kurzer Zeit treibt eine neue Erpresser-Software ihr Unwesen im Netz: Die Ransomware „Locky“ wird per Mail-Anhang verschickt und tarnt sich als Word-, Excel- oder PDF-Datei.

Wer den Anhang öffnet, bekommt sehr schnell ein ernstzunehmendes Problem. Das Perfide daran: Die Software löscht nicht etwa Daten und vernichtet sie somit unwiederbringlich, die Daten werden „nur“ verschlüsselt. Dabei ist die Codierung so komplex und schwer zu knacken, dass die Daten nicht mehr zu gebrauchen sind. Allerdings bewegt dieses Vorgehen viele Opfer zum Bezahlen der daraufhin geforderten „Entsperr-Summe“.

Krankenhaus Opfer von Locky

Ransomware gehört zu der Kategorie „Erpresser-Schadsoftware“. In der Regel wird dem Benutzer durch das Ausführen der betroffenen Software der Zugriff auf einzelne Dateien oder das gesamte System verweigert. Gegen eine Gebühr von meist mehreren Hundert Euro, die per Überweisung an den Urheber der Software gerichtet werden müssen, wird der Computer wieder freigegeben – im optimalsten, aber wohl auch seltenstem Fall.

Der Clou an der „Locky“-Ransomware: Die Daten werden nach der Bezahlung von einem Bitcoin (Internetwährung, entspricht in etwa 350 Euro) vom Urheber tatsächlich wieder freigegeben, wie ein kürzlich bekannt gewordener Fall eines Krankenhauses belegt. Da sich Locky nach der Verschlüsselung von einer Datei zur nächsten im System ausbreitet und dabei besonders Netzlaufwerke im Visir hat, ist der Schaden in derart großen Netzwerkstrukturen besonders kritisch. Eine verheerende Methode, wenn es wie in diesem Fall um Krankendokumentationen und Behandlungsdokumente handelt, die zu jeder Zeit zugriffsbereit sein müssen.

Locky Virus schwer zu identifizieren

Mit diesem Fall hat der Hacker einen Präzedenzfall geschaffen, der weitere Opfer dazu bewegt, ebenfalls Geld zu überweisen. Gegen einen geringen Aufwand generiert er nach Zahlungseingang einen Dekodierungsschlüssel, der die betroffenen Daten wieder entsperrt. Weil der Datenverkehr über mehrere Server auf der ganzen Welt umgeleitet wird, ist der Urheber nicht zu lokalisieren. Ob die Schadsoftware nach der Bezahlung auch vom Rechner verschwindet, bleibt zu bezweifeln. Darüber hinaus ist es nur für einen schwindend geringen Anteil der am Markt erhältlichen Antiviren-Programme möglich, den schädlichen Code innerhalb des Mail-Anhangs zu identifizieren und davor frühzeitig zu warnen. Der Code ist mit Visual Basic programmiert, das zum Beispiel in Microsoft Office Produkten Verwendung findet. Deaktiviert man die Codesequenz, macht man möglicherweise bestimmte Features des Programmportfolios unbrauchbar.

Vor Locky schützen – aber wie?

Wer sich schützen möchte, verzichtet am besten auf Mailingprogramme, die fest auf dem Computer installiert werden. Web-Mailer sind hier ganz klar von Vorteil, da die befallenen Dateien erstmal in der Cloud verbleiben und auch keine Downloads auf den heimischen Computer zwecks Vorschaubildern durchgeführt werden.

Ist der PC oder Laptop erst einmal befallen, hilft nur das Herunterfahren des Systems und der Gang zum Experten, der im besten Fall noch verbleibende Daten sichern kann. Dabei könnt ihr auf den nächsten PC-SPEZIALIST-Partner in eurer Nähe setzen, der euch auch über das weitere Vorgehen kompetent berät.

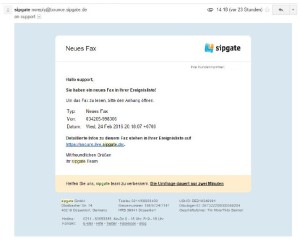

Update vom 25.02.2016: Auch wir erhielten eine Locky Mail. Die Ransomware tarnte sich als nachgebaute Mail unseres Fax-Anbieters (siehe Bild) und wurde erst einen Tag später von Google erkannt.

Schreiben Sie einen Kommentar