Makroviren gelangen häufig über manipulierte Office-Dokumente ins Firmennetzwerk und nisten sich gern im Computer ein, verändern ganze Dokumente, Programme und greifen das E-Mail-Programm an, um sich eigenständig zu verbreiten.

Auch kleine Unternehmen sind betroffen – oft, ohne es zu merken. Wie Makroviren funktionieren und welche Schutzmaßnahmen Sie ergreifen sollten, erfahren Sie hier.

Unser Beitrag über Makroviren im Überblick:

Was sind Makroviren?

Makroviren gehören zu den sogenannten Dateiviren. Sie nutzen Makros, also automatisierte Befehlsfolgen in Programmen wie Microsoft Word, Excel oder PowerPoint, um Schadcode auszuführen. In der Regel werden Makros in Office-Dateien eingebettet, die per E-Mail-Anhang oder über präparierte Webseiten verbreitet werden. Sobald ein solches Dokument geöffnet wird und Makros nicht deaktiviert sind, wird der Virus aktiv.

Der eingeschleuste Code kann verschiedene Funktionen ausführen: vom Nachladen weiterer Schadsoftware über das Löschen, Verschlüsseln oder Verändern von Daten bis hin zum Abgreifen sensibler Informationen. Besonders tückisch ist, dass viele Makroviren bestehende Rechte und Funktionen in Office-Anwendungen nutzen, sodass sie von einfachen Antiviren-Lösungen nicht immer direkt erkannt werden.

Makroviren galten schon in den 1990er-Jahren als Bedrohung, doch sie haben sich weiterentwickelt. Heute sind sie häufig Teil gezielter Phishing-Kampagnen: Angreifer versenden vermeintliche Rechnungen oder Bewerbungsunterlagen – versehen mit einem Makro, das im Hintergrund Malware installiert.

Gerade in kleinen Unternehmen, in denen Schutzmaßnahmen oder Awareness-Schulungen fehlen, kann ein solcher Angriff schwerwiegende Folgen haben. Die Infektion erfolgt oft unbemerkt und legt im schlimmsten Fall ganze Arbeitsprozesse lahm.

Makroviren verstecken sich oft in manipulierten Office-Dateien – meist gut getarnt. Bild: ChatGPT (Bild erstellt mit KI)

Makroviren – nach wie vor relevant

Trotz moderner Schutzmechanismen bleiben Makroviren eine akute Bedrohung, da sie sich stetig weiterentwickeln. Viele Angriffe zielen allerdings nicht mehr auf Sicherheitslücken in der Software selbst, sondern auf die Anwender. Zudem sind Phishing-E-Mails mit täuschend echt wirkenden Office-Dokumenten nach wie vor weit verbreitet. Ein Klick genügt – und der Angriff beginnt.

Ein Grund für die anhaltende Relevanz: Makroviren sind kostengünstig, einfach zu erstellen und effektiv. Cyberkriminelle setzen sie häufig als ersten Schritt in einem mehrstufigen Angriff ein. Nach der initialen Infektion werden etwa Remote-Access-Trojaner nachgeladen, mit denen sich die Angreifer dauerhaften Zugriff auf das System verschaffen.

Besonders gefährdet sind Unternehmen, in denen die Office-Makros standardmäßig aktiviert bleiben oder in denen Mitarbeiter keine klare Anleitung zum Umgang mit verdächtigen Dokumenten erhalten. Auch die hohe Verbreitung von Microsoft-365-Anwendungen macht Makroviren attraktiv, da viele Funktionen missbraucht werden können, um automatisierte Prozesse mit schädlichem Code zu kombinieren.

Zudem setzen einige Angriffe gezielt auf sogenannte „Living-off-the-Land“-Techniken. Dabei werden legitime Office-Funktionen genutzt, um Angriffe durchzuführen – was eine Erkennung durch klassische Sicherheitslösungen zusätzlich erschwert.

So infizieren Makroviren Office-Dokumente

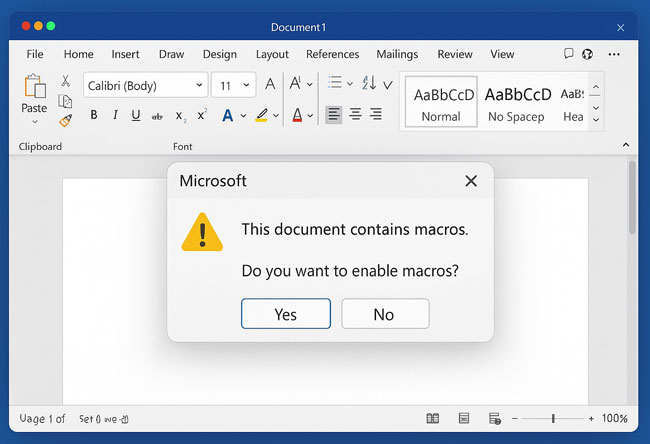

Die Verbreitung von Makroviren erfolgt oftmals über scheinbar harmlose Dokumente – oft im Anhang einer E-Mail. Dabei kann es sich um augenscheinliche Rechnungen, Angebote, Lebensläufe oder andere Geschäftsdokumente handeln. Beim Öffnen wird der Empfänger aufgefordert, Makros zu aktivieren, um den Inhalt vollständig anzeigen zu können. In dem Moment beginnt die Infektion.

Makros sind dafür gedacht, wiederkehrende Aufgaben zu automatisieren. Doch in manipulierten Dokumenten führen sie schädliche Skripte aus – meist in der Programmiersprache VBA (Visual Basic for Applications). Diese Skripte können Systemprozesse verändern, Dateien nachladen, Netzwerkverbindungen herstellen oder Passwörter auslesen.

Ein häufiges Muster ist das Nachladen weiterer Malware. Makroviren dienen dabei nur als „Türöffner“, um etwa Ransomware, Keylogger oder Spionagesoftware zu platzieren. Die Angreifer können sich anschließend lateral im Netzwerk ausbreiten und weitere Systeme kompromittieren. Besonders kritisch ist, dass sich viele Viren als legitime Makros tarnen und Sicherheitsabfragen umgehen oder Schwachstellen in veralteten Office-Versionen ausnutzen. Ohne gezielte Schutzmaßnahmen bleibt eine solche Infektion oft unentdeckt – mit potenziell gravierenden Folgen für den gesamten Betrieb.

Makroviren gelangen häufig über Anhänge in E-Mails ins Unternehmen – besonders bei fehlender Schulung. Bild: ChatGPT (Bild erstellt mit KI)

Typische Einfallstore in Unternehmen

Fehlt es in Unternehmen an zentralisierten Sicherheitsrichtlinien und standardisierten IT-Prozessen, sind das ideale Bedingungen für Makroviren. Denn: Der Großteil der Infektionen beginnt mit menschlichem Fehlverhalten. Unbedachte Klicks auf Dateianhänge oder das Aktivieren von Makros auf Aufforderung sind nach wie vor häufige Einstiegspunkte.

Ein typisches Einfallstor ist die E-Mail-Kommunikation. Viele KMU verfügen über keine professionelle E-Mail-Security-Lösung mit Sandboxing oder Inhaltsfilterung. Gefälschte Rechnungen, angebliche Bewerbungen oder Dokumente von vermeintlichen Geschäftspartnern landen ungehindert im Posteingang und täuschen durch vertrauenswürdiges Design über ihren wahren Zweck hinweg.

Ein weiterer Schwachpunkt: veraltete Office-Installationen ohne aktuelle Sicherheitsupdates. Makroviren nutzen bekannte Schwachstellen, um ungehindert Befehle auszuführen. Fehlen systematische Update-Prozesse, bleiben solche Lücken oft über Monate hinweg offen.

Auch fehlende Awareness-Trainings sind ein Risiko. Ohne klare Sensibilisierung erkennen Mitarbeiter potenzielle Bedrohungen nicht – mit Folgen: Makros werden aktiviert, Dateien gespeichert, Links angeklickt.

Auch Bring-your-own-Device-Konzepte (BYOD) oder externe Partner, die eigene Geräte ins Unternehmensnetzwerk einbinden, erhöhen die Angriffsfläche. Ein infiziertes Word-Dokument auf einem privaten Laptop kann im Handumdrehen eine gesamte Netzwerkstruktur kompromittieren.

Schutzmaßnahmen gegen Makroviren

Der wirksame Schutz vor Makroviren beginnt bei der Deaktivierung von Makros in Office-Anwendungen. In modernen Versionen von Microsoft 365 sind Makros aus dem Internet mittlerweile standardmäßig blockiert – doch das allein reicht nicht. Unternehmen sollten zusätzlich klare Richtlinien definieren, wann und wie Makros verwendet werden dürfen:

- Makros dürfen nur dann aktiviert werden, wenn sie aus vertrauenswürdigen Quellen stammen – idealerweise digital signiert. Über Gruppenrichtlinien lassen sich diese Einstellungen unternehmensweit steuern und zentral durchsetzen. Das reduziert das Risiko, dass einzelne Mitarbeiter versehentlich Schadsoftware ausführen.

- Der Einsatz einer professionellen E-Mail-Security-Lösung ist sinnvoll. Systeme mit Sandboxing-Technologien analysieren verdächtige Anhänge in einer geschützten Umgebung, bevor sie beim Empfänger ankommen. Ergänzend dazu sollten Inhaltsfilter gefährliche Dateiformate (z. B. .docm, .xlsm) blockieren oder isolieren.

- Schutz von Endgeräten durch moderne Endpoint-Protection-Lösungen, die verdächtige Makroaktivitäten erkennen und stoppen sie, bevor Schaden entsteht. Tools mit Verhaltensanalyse sind hier besonders effektiv – sie erkennen typische Muster, auch wenn die Schadsoftware selbst noch nicht bekannt ist.

Neben technischer Absicherung spielt auch die Dokumentation eine Rolle. Unternehmen sollten festhalten, welche Makros im Umlauf sind, welche Anwendungen sie nutzen und von wem sie erstellt wurden. So behalten Verantwortliche den Überblick – und können bei Bedarf schnell reagieren.

Prävention beginnt mit verbindlichen Regeln und gut informierten Mitarbeiter Bild: ChatGPT (Bild erstellt mit KI)

Prävention durch IT-Sicherheitsrichtlinien

Technische Schutzmaßnahmen sind allerdings wirkungslos, wenn sie nicht von verbindlichen Richtlinien flankiert werden. Wir haben Tipps:

- Makro-Richtlinie: Sie legt fest, wann Makros erlaubt sind, wer sie erstellen oder freigeben darf und wie mit externen Dokumenten umgegangen wird. In Kombination mit gruppenweiten Office-Einstellungen verhindert das, dass Mitarbeitende unbewusst gefährliche Inhalte aktivieren.

- Prozess zum Umgang mit verdächtigen E-Mails: Wer ist Ansprechperson bei IT-Vorfällen? Wie wird ein infiziertes Dokument gemeldet? Wer darf auf E-Mails mit Anhängen aus unbekannten Quellen antworten oder diese weiterleiten? Ohne solche Regelungen bleiben Lücken – und Makroviren finden leicht ihren Weg.

- Phishing-Simulationen regelmäßig durchführen: Diese schulen Mitarbeiter im Erkennen verdächtiger E-Mails und fördern das sichere Verhalten im Arbeitsalltag.

- Schulung zur IT-Sicherheit: Sie sollte mindestens jährlich für alle Mitarbeiter stattfinden. Dabei sollten praxisnahe Szenarien – etwa Makroangriffe per E-Mail – thematisiert und konkrete Handlungsanweisungen vermittelt werden.

Ganz klar ist, Prävention funktioniert nur dann zuverlässig, wenn Technik und Mensch gemeinsam als Sicherheitsfaktor agieren.

Sicherheitslösungen für KMU

Für Unternehmen jeder Größe heißt das, dass sie IT-Sicherheitslösungen benötigen, die zuverlässig, skalierbar und zugleich einfach zu verwalten sind. Vor allem in Unternehmen ohne eigene IT-Abteilung ist es entscheidend, dass Schutzmaßnahmen automatisch greifen – insbesondere bei Bedrohungen wie Makroviren, die oft unbemerkt agieren.

- Zentral ist eine leistungsfähige Endpoint-Protection-Lösung. Sie analysiert bekannte Signaturen und setzt zudem auf verhaltensbasierte Erkennung, sodass auch neue oder modifizierte Makroviren identifiziert werden können, wenn sie sich verdächtig verhalten – zum Beispiel durch automatisches Nachladen von Dateien oder Änderungen an Systemprozessen.

- Ergänzend empfiehlt sich ein Cloud-basiertes E-Mail-Sicherheitsgateway mit integriertem Anhangs-Scan und Echtzeitanalyse. Diese Lösungen prüfen Dokumente bereits vor der Zustellung auf schädliche Inhalte und verhindern, dass infizierte Dateien überhaupt im Postfach landen.

- Auch ein zentrales Patch-Management ist unerlässlich. Nur wenn Office-Programme und Betriebssysteme regelmäßig aktualisiert werden, können Sicherheitslücken – die häufig von Makroviren ausgenutzt werden – geschlossen werden.

Für Unternehmen, die ihre IT nicht selbst verwalten möchten, bietet sich die Unterstützung durch PC-SPEZIALIST an. Der entsprechende Standort in ihrer nähe übernimmt die laufende Überprüfung, Konfiguration und Absicherung der Systeme – und stehen im Ernstfall schnell mit passenden Maßnahmen bereit.

Mit PC-SPEZIALIST an Ihrer Seite schützen Sie Ihre IT zuverlässig und individuell. Bild: ChatGPT (Bild erstellt mit KI)

Makroviren sind reale Gefahr

Makroviren sind keine veraltete Bedrohung – im Gegenteil. Als Bestandteil moderner Angriffsketten stellen sie ein reales Risiko für Unternehmen dar. Um sich vor ihnen zu schützen, braucht es ein Zusammenspiel aus technischen Sicherheitsmaßnahmen, klaren IT-Richtlinien und der kontinuierlichen Schulung aller Mitarbeiter.

Die gute Nachricht: Mit überschaubarem Aufwand und den richtigen Tools lassen sich effektive Schutzkonzepte auch in kleinen Strukturen etablieren. Wer vorausschauend handelt, spart im Ernstfall Zeit, Geld und Nerven – und schützt gleichzeitig die Integrität des eigenen Unternehmensnetzwerks.

Da Makroviren und andere Schadprogramme sich ständig weiterentwickeln, ist ein verlässlicher Partner an Ihrer Seite entscheidend. PC-SPEZIALIST unterstützt Sie dabei, Ihre IT ganzheitlich abzusichern. Sie erhalten individuelle Beratung, genau abgestimmt auf Ihre Anforderungen und mit praxiserprobten Sicherheitskonzepten, passender Technik und verständlicher Betreuung sorgen wir dafür, dass Ihre Systeme im Alltag geschützt bleiben.

_______________________________________________

Quellen: kaspersky, zenarmor, Unsplash/Arlington Research (Headerbild)

Ein sehr klarer und fundierter Artikel zum Thema Makrovieren. Ich bin sicher, Sie haben mir damit geholfen. Diese Informationen sind neu für mich, ich dachte, Mac hat keine Vieren. Jetzt finde ich, das muss geprüft sein!