Das BSI ruft aufgrund von Exchange-Sicherheitslücken IT-Bedrohungslage rot aus! In den letzten Tagen haben sich Cyberkriminelle gleich mehrere Sicherheitslücken in Microsoft Exchange zunutze gemachen, Firmen aller Größen angreifen und entsprechende Firmenserver komprimitiert.

Was das bedeutet und was Sie sonst noch zu den Sicherheitslücken und Angriffen wissen sollten, erfahren Sie hier!

Unser Beitrag über die Microsoft-Exchange-Sicherheitslücken im Überblick:

Microsoft-Exchange-Sicherheitslücken bekannt

Seit vergangenem Monatswechsel (zu März 2021) lassen sich vermehrt Angriffe auf Microsoft Echange Server verzeichnen. Zu den Zielen der Angriffe gehörten erst einmal vor allem amerikanische Forschungseinrichtungen mit Pandemie-Fokus, Bildungseinrichtungen, Think Tanks, juristische Institutionen und Organisationen aus dem Rüstungssektor. Im Rahmen der Cyberangriffe haben kriminelle vor allem Zugänge zu den eingebundenen E-Mail-Accounts erlangt, Daten entwendet und Schadprogramme eingeschleust und verteilt. Micrsoft vermutet, dass das chinesische Hackerkollektiv HAFNIUM hinter den Angriffen steckt.

Der Grund hierfür für die Vielzahl an gleichzeitig erfolgreich durchgeführten Angriffen ist bald bekannt geworden: Und zwar fanden sich in Microsoft Exchange sogenannte Zero-Day-Lücken; also Sicherheitslücken, die man bis dato noch nicht kannte und daher nicht schließen konnte. Microsoft hat am 3. März 2021 aber direkt reagiert und entsprechende Sicherheitspatches, die sogenannten Out-of-Band-Updates, veröffentlicht, mit denen die bekannten Schwachstellen in der Exchange-Software geschlossen werden können.

Hacker nutzen Exchange-Sicherheitslücken in Firmenservern gezielt aus, um Angriffe zu starten und Systeme zu infiltrieren. Bild: Pixabay/B_A

Warum ist die Sicherheitslücke so gefährlich?

Der Haken bei der Sache: Unternehmen, die Microsoft Exchange Server nutzen, müssen die Sicherheitspatches jetzt natürlich noch ausgespielen! Das führt dazu, dass Angreifer bis heute (Stand 10. März) stündlich weitere Firmenserver komprimitieren. Deutschlandweit sind bereits zehntausende Unternehmen Opfer von den Angriffen auf Exchange-Server geworden, weltweit sind es hunderttausende. Zu den bekannten Opfern gehört wohl unter anderem die deutsche Bankenaufsichtsbehörde EBA.

Es ist zudem davon auszugehen, dass sich den Angriffen von HAFNIUM verschiedene Tretbrettfahrer anschlossen, die die jetzt bekannte Sicherheitslücke für sich ausnutzen. Immerhin lassen sich, jetzt, wo die Exchange-Sicherheitslücken bekannt sind, Hackerangriffe erschreckend einfach ausführen. Die amerikanische Cybersecurity and Infrastructure Security Agency (CISA) hat aufgrund dessen am Dienstag bereits eine Emergency Directive erlassen. Auch das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat reagiert, eine aktuelle Cybersicherheitswarnung veröffentlicht und deutschlandweit die IT-Bedrohungslage rot ausgerufen. Es fordert dabei eindringlich: Sofortiges Handeln sei notwendig! Dieser Appell ist auch gerechtfertigt, wenn man betrachtet, wie viele Unternehmen aller Größen Exchange nutzen.

Welche Exchange-Server sind betroffen?

Die in den letzten Tagen vermehrt durchgeführte Angriffe werden über eine nicht-vertrauenswürdige Verbindung (meistens aus dem Internet) durchgeführt. Meistens versuchen Angreifer dabei, auf Port 443 einen Zugang zum entsprechenden Exchange-Server zu etablieren. Das Risiko, Opfer eines Angriffs zu werden, besteht dann, wenn Sie mit Ihrem Exchange-Server über das Internet, also beispielsweise über

- den Outlook Web Access (OWA),

- Unified Messaging (UM),

- eine ActiveSync-Einrichtung,

- dem Exchange Control Panel (ECP) VDir

- oder den Offline Address Book (OAB) VDirServices

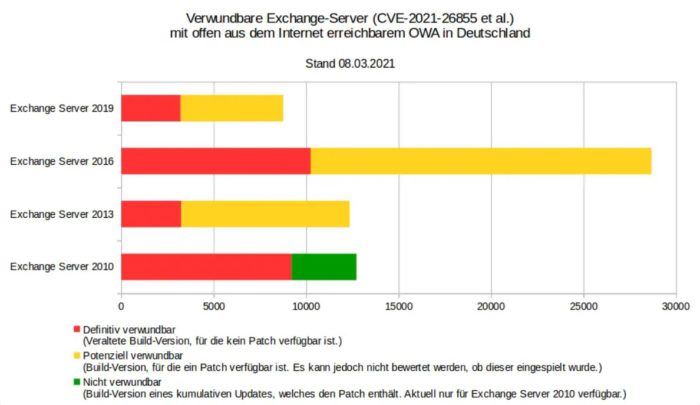

erreichbar sind. Das bedeutet, dass Exchange-Server geschützt sind, die ihre nicht-vertrauenswürdige Verbindungen strickt beschränken oder lediglich über VPN erreichbar sind. Hiermit schützen Sie sich aber nur vor initialen Angriffen, nicht aber, wenn ein Angreifer bereits Zugriff auf Ihren Server hat oder ein Systemadministrator bewusst oder unbewusst entsprechende Zugriffsberechtigungen erteilt. Laut BSI-Informationen betreffen die Schwachstellen somit deutschlandweit circa 57.000 Server. Bisher handelt es sich bei über 25 Prozent der angegriffenen Firmen immerhin auch um deutsche Unternehmen.

Offizielle Einschätzung der Verwundbarkeit von deutschen Unternehmen, die Microsoft Exchange im Einsatz haben. Bild: © CERT-Bund

In welchen Exchange-Versionen finden sich die Sicherheitslücken?

Microsoft Exchange Server (auch nur Microsoft Exchange oder Exchange Server) ist eine der beliebtesten branchenübergreifenden E-Mail-Lösungen für Unternehmen aller Größen. Mit dem Exchange Server können Firmen ihren E-Mail-Verkehr regeln, Kontakte und Adressbücher systematisch pflegen, Termine koordinieren sowie weitere Aufgaben zentral planen. Auch dient Exchange der Zusammenarbeit in Teams. Der Exchange Server setzt eine Microsoft-Windows-Server-Software wie Micosoft Server 2019 voraus und wird daher vor allem bei Unternehmen verwendet, deren IT-Infrastruktur zentral von Microsoft geprägt ist. Exchange gehört zu den welt- und deutschlandweit beliebtestengeschäftlichen E-Mail-Lösungen.

Nahezu alle Microsoft-Exchance-Versionen sind von den Sicherheitslücken betroffen. Sicherheitsupdates stehen für die folgenden zur Verfügung: Exchange Server 2013 (CU 23), Exchange Server 2016 (CU 19, CU 18, CU 16, CU15, CU14) & Exchange Server 2019 (CU 8, CU 7, CU 6, CU 5, CU 4). Microsoft hat dabei sogar Exchange Server 2010, dessen Lebenszeit eigentlich bereits abgelaufen ist und das gar nicht mehr supportet wird, einen Sicherheitspatch (SP 3 RU) zur Verfügung gestellt.

Sie können übrigens Server-Lösung im Rahmen von Microsoft 365 unter dem Namen Microsoft Exchange Online auch als Cloud-Lösung nutzen. In diesem Fall sind sie nicht von den bekanntgewordenen Exchange-Sicherheitslücken betroffen.

Microsoft-Exchange-Sicherheitslücken im Überblick

Bekannt sind vier konkrete Sicherheitslücken in Exchange, die im Rahmen der aktuellen Angriffswellen auf Firmenserver ausgenutzt werden. Bei diesen handelt es sich um:

- CVE-2021-26855, vom Finder ProxyLogon getauft, ist eine Schwachstelle in Exchange, welche als server-side request forgery (SSRF) einem Angreifer erlaubt, HTTP-Requests zu senden und sich am Exchange-Server zu authentisieren.

- CVE-2021-26857, eine sogenannte insecure deserialization Schwachstelle im Unified Messaging Service (UMS). Bestimmte Daten können damit von einem Programm deserialisiert werden. Für Angreifer ist es bei Administrator-Rechten oder erlangtem Zugriff möglich, beliebige Programmcodes auf dem Exchange-Server als SYSTEM auszuführen.

- Mit den beiden Schwachstellen CVE-2021-26858 und CVE-2021-27065 können Angreifer nach einer (zum Beispiel über ProxyLogon vollzogenen) Authentisierung beliebige Dateien auf dem angegriffenen Exchange-Server schreiben.

Ob noch weitere Sicherheitslücken existieren, ist derzeit unklar. Solltenaber welche entdeckt werden, wird Microsoft auch diese mit einem Sicherheitspatch direkt schließen. Wir halten Sie hier auf dem Laufenden!

Weil Exchange Server bei Firmen aller Größen und Branchen beliebt sind, sind unzählige Firmen potentielle Opfer. Bild: Pexels/Jopwell

Bewertung der Gefahrenlage und Lösungsansätze

Die Micrsoft-Exchange-Sicherheitslücken sind als äußerst kritisch zu bewerten. Sollten Sie mit Ihrer Firma von den Sicherheitslücken möglicherweise betroffen sein, sollten Sie sofort handeln. Aufgrund der hohen Wahrscheinlichkeit von Komprimitierungen sollten Sie die aktuellen Sicherheitspatches direkt ausgespielen! Sollten Sie die Sicherheitspatches nicht sofort ausführen können, sollten Sie laut BSI wie folgt vorgehen:

- Sie sollten die Microsoft-Dienste Unified Messaging (UM), Exchange Control Panel (ECP) VDir, und Offline Address Book (OAB) VDir Services unbedingt unter Berücksichtigung der von Microsoft vorgegebenen Regeln deaktivieren.

- Auch sollten Sie folgend OWA, ActiveSync und alle weiteren Dienste, über die sich potentielle Angreifer von außen auf Ihr System schalten könnten, deaktivieren.

- Sie sollten die Sicherheitspatches jetzt zeitnah ausführen. Bevor Sie die deaktivierten Dienste danach wieder mit dem Internet verbinden, sollten Sie Ihren Exchange-Server kontrollieren.

Zudem sollten Sie in jedem Fall alle Exchange-Systeme auf eine möglicherweise bereits vollzogene Komprimitierung prüfen und in Hinblick auf bekannte Webshells untersuchen. Das Patching komprimitierter Systeme ist zwecklos! Erweitern Sie in jedem Fall die Protokollierung Ihrer Exchange-Server und des Active Dictionary. Für die Prüfung nach Komprimitierung können Sie ein von Microsoft veröffentlichtes Detektionsskipt nutzen.

Professionelle Hilfe für Ihre Firmen-IT

Sollten Sie mit den erschlagenden Maßnahmen überfordert sein oder sollten Sie Hilfe bei der Ausführung entsprechender Sicherheitspatches benötigen, so steht Ihnen PC-SPEZIALIST gern zur Verfügung. Wir stehen Ihnen in Krisensituationen bei und unterstützen Sie, wenn Sie Hilfe mit Ihrer Firmen-IT benötigen. Wenden Sie sich auch sofort an den PC-SPEZIALIST in Ihrer Nähe, wenn Sie Opfer von Cyberattacken geworden sind oder Ihre Systeme möglicherweise sogar komprimitiert wurden.

Da kleine Firmen generell ein beliebtes Ziel für Cyberangriffe darstellen, sollten Sie Ihre IT-Sicherheit nicht vernachlässigen. Schwachstellen wie die Exchange-Sicherheitslücke sollten Sie immer sofort schließen. Geben Sie diese wichtige Aufgabe mit dem Patch-Management in kompetente Hände. Es ist übrigens auch ein zentraler Bestandteil des IT-Basisschutzes von PC-SPEZIALIST. Hierbei handelt es sich um eine Grundlage für die IT-Sicherheit von kleinen Firmen. Mit dem professionellen IT-Sicherheitscheck prüft PC-SPEZIALIST darüber hinaus Ihre Firmen-IT auf sämtliche bekannte Schwachstellen wie einer Exchange-Komprimitierung. Lassen Sie sich beraten!

_______________________________________________

Wichtige Infos, Hinweise und Leitfäden:

- Cyber-Sicherheitswarnung des BSI

- Security-Test-Skripte (Test-ProxyLogon.ps1) von Microsoft

- Defending Exchange servers under attack, Hinweise zur Sicherheit von Exchange von Microsoft

- HAFNIUM targeting Exchange Servers with 0-day exploits, Informationen zu den aktuellen Attacken von Microsoft

- March 2021 Exchange Server Security Updates for older Cumulative Updates of Exchange Server, Infos von Microsoft

Weiterführende Links (Beiträge): it-daily.net, ZDF, heise online, heise online, heise online, Süddeutsche Zeitung, CHIP.de, IT-SERVICE.NETWORK, datensicherheit.de

Schreiben Sie einen Kommentar