Mithilfe von sogenannten Emergency Data Requests (EDRs) haben Kriminelle Nutzerdaten von Tech-Giganten wie Meta (Facebook) und Apple erbeutet. Um an die Daten zu gelangen, gaben sie sich als Ermittler von Strafvollzugsbehörden aus.

Wie diese neue Masche funktioniert und welche Daten betroffen sind, erfahren Sie hier.

Unser Beitrag über Emergency Data Requests (EDRs) im Überblick:

Was sind Emergency Data Requests (EDRs)?

Neuerdings kursiert eine erschreckende und äußerst effektive Methode, mit denen Cyberkriminelle an sensible Daten gelangen. Ein Emergency Data Request (EDR) oder eine Notfalldatenanfrage ist erst einmal ein Verfahren von Strafverfolgungsbehörden. Es kommt in Notfällen zum Einsatz, wenn keine Zeit für einen gerichtlichen Durchsuchungsbeschluss gegeben ist. Das ist beispielsweise der Fall, wenn Menschenleben akut in Gefahr sind. Bei einem eingehenden Emergency Data Request müssen Internetdienstanbieter, Telefongesellschaften und Social-Media-Plattformen die geforderten Informationen unverzüglich rausrücken.

Leider kompromittieren kriminelle Hacker im Rahmen von Social-Engineering-Kampagnen momentan vermehrt die E-Mail-Konten und Websites von Polizei- und Regierungsbehörden und verlangen entsprechende personenbezogene Daten. Das gab Brian Krebs, amerikanischer Journalist und Investigativ-Reporter, kürzlich bekannt. Unter anderem haben Fake-Ermittler demnach großflächig Daten von Apple, Meta (Facebook) und Snap Inc., dem Snapchat-Betreiber, ergaunert. Dazu gehören private Informationen wie Kundenadressen, Telefonnummern und IP-Adressen.

Crooks are now hacking police, govt email accounts/websites to send fake „emergency data requests“ to wireless providers, ISPs, social media firms. The requests claim it’s a matter of life & death, can’t wait for subpoena. The compliance rate is high. https://t.co/34KMeFtAAa

— briankrebs (@briankrebs) March 29, 2022

Erste Emergency-Data-Request-Angriffe

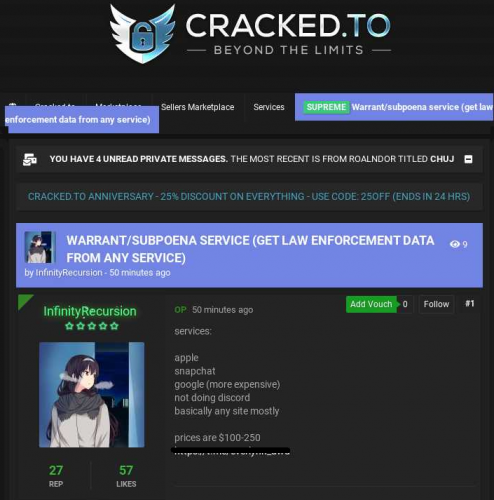

Bekannt wurden Angriffe mittels fingierter Emergency Data Requests durch das Recursion-Team und ihrem damals 14 Jahre alten Anführer, der unter dem Benutzernamen „Everlynn“ agierte. Am 5. April 2021 postete Everlynn in einem Cybercrime-Forum im Darknet einen Verkaufsthread, in dem er Emergency Data Requests als Cybercrime-as-a-Service anbot. Mittels Emergency-Data-Requests-as-a-Service erbeutete Datensätze verkaufte der minderjährige Cyberkriminelle zum Preis von 100 bis 250 US-Dollar.

Er bot unter anderem an, Datensätze von Apple, Uber, Instagram, Snapchat, Google und Facebook zu beschaffen. In Everlynns Anzeige, die von dem Benutzerkonto „InfinityRecursion“ gepostet wurde, hieß es weiter, dass aber Daten von so ziemlich jeder beliebigen Website ergaunert werden könnten.

In einem weiteren Verkaufsthread bot Everlynn gehackte E-Mails von argentinischen Regierungs- und Bundesbehörden an. Der Minderjährige warb im entsprechenden Forenbeitrag für Angriffe mittels Emergency Data Request: „Du kannst […] private Bilder von Leuten auf SnapChat bekommen, wie z.B. Nacktbilder, geh und hack deine Freundin oder so, haha. Du bekommst nicht den Login für den Account, aber du bekommst im Grunde alles, was im Account ist, wenn du deine Karten richtig ausspielst. […] Man kann […] eine Menge privater Daten finden und sie für viel, viel mehr Geld verkaufen.“

Exkurs: Verbindung von Everlynn zu Lapsus$

Die Hackergruppe Lapsus$ machte in den vergangenen Wochen Schlagzeilen, als Behörden des Vereinigten Königreiches sieben Personen im Alter von 16 bis 21 Jahren festnahm. Die Gruppe war in IT-Systeme globaler Technologieunternehmen wie Microsoft, Okta, NVIDIA und Vodafone eingedrungen. Ihre Erfolge verzeichnete die Lapsus$-Gruppe dabei vor allem mithilfe von Low-Tech-Angriffen und Social-Engineering-Angriffen.

IT-Sicherheitsforscher bestätigten, dass der minderjährige Anführer der Gruppe, der unter seinem Decknamen „White“ (auch als „WhiteDoxbin„“ oder „Oklaqq“) bekannt wurde, vor der Gründung von Lapsus$ auch schon Gründungsmitglied vom „Recursion Team“ war. Das Recursion Team war neben Low-Tech-Cyberangriffen, beispielsweise mittels Emergency-Data-Requests, auf Swatting-Angriffe spezialisiert. Dabei werden gefälschte Bombendrohungen, Geiselnahmen und Co. bei der Polizei gemeldet. Spezialeinheiten rücken zur Zieladresse aus und stürmten sie mit potenziell tödlicher Gewalt.

Die Hackergruppe InfinityRecursion bot in Verkaufsforen Emergency-Data-Requests-as-a-Service an. Bild: Screenshot Ke-la.com.

Zwickmühle durch EDRs

Werden Emergency Data Requests von legitimen E-Mail-Adressen der Polizei oder anderen Strafvollzugsbehörden wie dem FBI gestellt, befinden sich die Tech-Giganten in einer Zwickmühle. Denn: Sie machen sich strafbar, sollten sie die geforderten Daten nicht unverzüglich rausgeben. Das betonte Mark Rasch, ehemaliger Staatsanwalt des US-Justizministeriums. Andererseits geben sie aber private Daten heraus, was ihnen widerstrebt.

Dennoch ist es für viele Tech-Giganten das kleinere Übel, der fingierten EDR einer augenscheinlich legitimen Behörde nachzukommen und die Kundendatensätze an Kriminelle weiterzugeben, als das Blut von unschuldigen Personen – nachweislich mitverschuldet – an den Händen kleben zu haben. Schließlich werden EDRs eigentlich nur angefordert, wenn wirklich Gefahr für Leib und Leben besteht.

Erschwerend kommt dabei aber hinzu, dass auch Strafvollzugsbehörden anderer Ländern Notfalldatenabfragen stellen können. Weltweit gibt es zehntausende dazu berechtigte Polizeibehörden; davon allein in den Vereinigten Staaten von Amerika circa 18.000. Hacker müssen sich lediglich Zugang zur E-Mail-Adresse einer Polizeidienststelle oder einer anderen relevanten Behörde verschaffen, und schon können sie EDRs stellen.

Vorsichtsmaßnahmen vor EDRs

Die Tatsache, dass sich Teenager heute als Strafverfolgungsbehörden ausgeben, um nach Belieben sensible Daten von Zielpersonen zu beschlagnahmen, ruft bei IT-Sicherheitsexperten große Besorgnis hervor. Immerhin lässt sich derzeit nicht eindeutig feststellen, ob ein Emergency Data Request echt ist oder nicht. Und so kann derzeit jeder Kleinkriminelle über gehackte Polizei- oder Regierungs-E-Mail-Adressen an hochgradig sensible Daten kommen.

Es gibt bereits Vorschläge, Notfalldatenanfragen nur noch in Verbindung mit digitalen Signaturen zu erlauben. Doch wäre das, so die Kritik, nur mit erheblichem technischem und rechtlichem Aufwand realisierbar. IT-Sicherheitsexperten empfehlen Firmen, regelmäßige Sicherheitstrainings durchzuführen und verdächtige Social-Engineering-Methoden direkt zu erkennen. Wichtig ist auch, und das nicht nur im geschäftlichen Kontext, sondern auch für Privatpersonen, dass man darauf achtet, welche Daten man über welche Plattformen versendet. Eltern sollten das Verhalten ihrer Kinder im Internet, beispielsweise auf Snapchat, im Blick haben. Denn, wenn die Daten erst einmal entwendet wurden, kann man nicht mehr viel machen, um sie aus dem Internet zu bekommen.

Haben Sie Sorge vor Hackern, schwachen Passwörtern oder fragen Sie sich, ob Ihr Speicherplatz in der Cloud sicher ist? In all diesen Fällen ist Ihr geeigneter Ansprechpartner PC-SPEZIALIST in Ihrer Nähe!

_______________________________________________

Verwendete Quellen: KrebsonSecurity, Computerwoche, KnowBe4, Wikipedia

Schreiben Sie einen Kommentar