Haben Sie schonmal von Lateral Movement gehört? Gerade für Firmen ist der Begriff von Bedeutung, beschreibt er doch den Weg, den Hacker in infizierten Netzwerken gehen.

Welches Ziel hinter Lateral Movement Path steht und welche Gegenmaßnahmen es gibt, erfahren Sie hier.

Unser Beitrag über Lateral Movement im Überblick:

Was ist Lateral Movement?

Lateral Movement (LM) ist ein Bewegungsmuster, das Angreifer bei einer Cyberattacke in einem von ihnen infiltrierten Netzwerk beschreibt. Das Ziel dahinter ist klar: Die kriminellen Angreifer wollen so lange wie möglich unentdeckt bleiben, um weitere Schwachstellen zu finden und größtmöglichen Zugriff auf sensible Daten und interne Informationen zu erhalten.

Ins Deutsche übersetzt handelt es sich bei LM also um eine „Seitwärtsbewegung“. Sie ist mittlerweile bei fast allen Cyberattacken auf Unternehmensnetzwerke zu beobachten, weshalb auch immer öfter von „Network Lateral Movement“ die Rede ist.

Dieses Seitwärtsbewegung beschreibt die Art, wie sich die Angreifer durch die IT-Infrastruktur ihrer Opfer bewegen, welchen Weg sie nehmen. Sie beginnt nach einem erfolgreichen Angriff beispielsweise durch Phishing oder eine Malware-Infektion wie zuletzt beim Shadow-Datenklau. Danach nimmt die Malware des Hackers die Rolle eines legitimierten Nutzers an. Dadurch erhält sie Zugriff zu weiteren Bereichen und kann eine neue Anwenderidentitäten kreieren – und so geht es immer weiter. Der Weg zum Ziel nennt sich „Lateral Movement Paths“ (LMP).

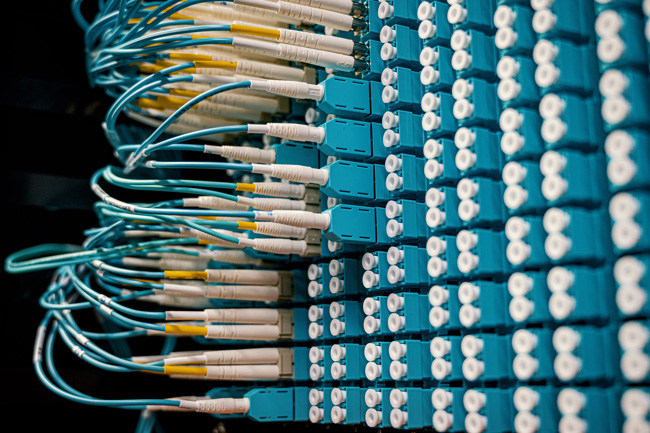

Das gesamte Netzwerk versuchen die Kriminellen unentdeckt zu unterwandern. Bild: Pexels/Brett Sayles

Ziel des LMP

Das oberste Ziel der Angreifer ist es, möglichst lange unentdeckt zu bleiben. Das gelingt über das Kreieren neuer Anwenderidentitäten. Sobald das Sicherheitssystem des angegriffenen Unternehmens eine falsche Identität entdeckt und ausbremst, setzt der Hacker bereits die nächste ein.

Ein weiteres Ziel ist das Ausspähen möglichst vieler Bereiche. Das gelingt den Angreifern, wenn sie lange unentdeckt bleiben, indem sie wechselnden Identitäten nutzen, wodurch die Zugang zu sehr vielen Bereichen des angegriffenen Netzwerkes erhalten. Die Methode ist erfolgreich: Im Jahr 2019 dauerte es durchschnittlich 78 Tage, bis ein Angriff überhaupt entdeckt wurde.

Das Endziel des Angriffs durch Lateral Movement kann variieren. Möglich ist, dass …

- … Hacker ihre Opfer mit Ransomware erpressen, indem sie damit drohen, die geklauten Daten zu löschen oder zu veröffentlichen. Eine Lösegeldforderung folgt meist zügig.

- … vertrauliche oder sensible Informationen – mit oder ohne Lösegeldforderung – gestohlen werden.

- … Angreifer sich möglichst lange im fremden Netzwerk aufhalten, um Informationen zu sammeln. Spionage ist hier das Stichwort, um das es geht.

- … die Infektion eines Netzwerks nur den ersten Schritt darstellt, auf den beispielsweise ein DDoS-Angriff (Distributed Denial of Service) folgt.

Die Gefahren sind vielfältig und sollten von Unternehmen nicht unterschätzt werden. Welchen Schutz es gibt, lesen Sie später in diesem Artikel.

Wie gehen Angreifer auf ihrem LMP vor?

Wenn Angreifer sich auf einem Lateral Movement Path (LMP) befinden, gehen sie sehr vorsichtig vor, um eine frühzeitige Entdeckung zu vermeiden. Denn: Hat ein Hacker einmal eine Schwachstelle gefunden und ausgenutzt, will er sie möglichst lange nutzen können. Außerdem sollten Unternehmen nicht unterschätzen, dass sich die Angreifer in der Regel vorab sehr gründlich über ihre Opfer informieren und gezielt auf ihren Cyberangriff hinarbeiten.

Beobachtung und Analyse sind dabei wichtige Bestandteile von Lateral Movement. Nur wenn Angreifer ihre Opfer, die jeweilige Umgebung und auch mögliche Schutzmaßnahmen kennen, ist ein heimliches Vorankommen möglich. Dann können sie Applikationen, Datenbanken oder Systeme übernehmen und manipulieren – unentdeckt.

Das zeigt, welche große Gefahr in Lateral Movement steckt und dass ein ausreichender Schutz für alle Systeme auch von innen gewährleistet sein muss. Stichwort Zero Trust und Continuous Adaptive Trust!

Hacker bewegen sich so unauffällig wie möglich innerhalb des gekaperten Netzwerks. Sie zu erkennen, ist nicht so leicht. Bild: Pexels/Sora Shimazak

Lateral Movement erkennen

Befindet sich der Angreifer in Ihrem Firmennetzwerk, hat er sich Administratorrechte tiefergehenden Zugriff auf das Netzwerk gesichert, ist es gar nicht mehr so leicht, die kriminellen Seitwärtsbewegungen zu identifizieren. Grund: Sie können wie „normaler“ Netzwerkverkehr aussehen. Um kostspielige Verluste zu verhindern, ist es deshalb wichtig, den Eindringling so schnell wie möglich zu finden und zu entfernen. Grundlage hierfür sind Breakout-Time und 1-10-60-Regel:

- Bei der Breakout-Time handelt es sich um die Zeit, die ein Eindringling nach der Erstkompromittierung eines Rechners benötigt, um laterale Bewegungen in andere Systeme des Netzwerks zu beginnen. CrowdStrike, ein Unternehmen für Informationssicherheit und Cybersicherheitstechnologie, hat im vergangenen Jahr eine durchschnittliche Breakout-Time von 1 Stunde und 58 Minuten beobachtet. Das heißt: Ein Unternehmen hat etwa zwei Stunden Zeit, um die Bedrohung zu erkennen, zu untersuchen und zu beheben oder einzudämmen.

- Wer sich aber an die 1-10-60-Regel hält, hat gute Chancen, den Angriff erfolgreich zu beenden, ohne, dass ein großer Schaden eintritt. Die 1-10-60-Regel besagt, dass Sie eine Minute für die Erkennung einer Cyberbedrohung haben, zehn Minuten für die Untersuchung und 60 Minuten für die Eindämmung oder Behebung.

Dauert es länger, droht die Gefahr, dass der Angreifer kritischen Daten und Assets stiehlt oder zerstört. Denn: Je länger ein Angreifer im Netzwerk verweilt, desto wahrscheinlicher wird der Erfolg seines Angriffs.

Schutz vor Lateral Movement

Damit Ihre Firma nicht von Cyberkriminellen angegriffen wird, ist es nötig, Schutzmaßnahmen zu ergreifen. Und zwar am besten Schutzmaßnahmen, die das Eindringen verhindern. Notwendig ist, dass Sie

- regelmäßig Software-Updates wie Sicherheitspatches und System-Patches installieren und so Ihre IT auf dem neuesten Stand halten.

- Endpoint-Sicherheitslösungen aktualisieren, da sie am anfälligsten für unbefugten Zugriff sind. Tools zu ihrer Überwachung und Sicherung sind wichtig.

- in Ihrem Betrieb dem Prinzip der geringsten Privilegien folgen. Es besagt, dass Nutzer dürfen nur Zugriff auf das haben, was sie zur Ausführung der ihnen zugewiesenen Aufgaben benötigen.

- die Multi-Faktor-Authentifizierung (MFA) nutzen. Zugriff auf sensible Daten darf es nur geben, wenn zwei oder mehr Verifizierungsfaktoren angeben werden.

- eine Netzwerksegmentierung vornehmen, um sensible Teile eines Netzwerks vom Rest des Systems zu isolieren.

- kritische Daten regelmäßig sichern, um im Falle einer Systemkompromittierung schnell und vor allem möglichst vollständig wieder Zugriff zu haben.

- Zero-Trust umsetzen. Stellt jeder User potenziell eine Gefahr dar, werden Lateral Movements deutlich erschwert.

Dennoch ist klar, dass die Angreifer immer neue Wege gehen, um an ihr Ziel zu gelangen. Eine einhundertprozentige Sicherheit kann es nicht geben. Damit Sie im Trubel des Arbeitsalltags die wichtigen Schutzmechanismen nicht vergessen, vertrauen Sie am besten auf PC-SPEZIALIST. Mit dem IT-Basisschutz tun unsere IT-Experten alles, um Ihre Daten zu schützen – DSGVO-konform. Der IT-Basisschutz enthält unter anderem passgenaues Patch-Management.

_______________________________________________

Quellen: security-insider, it-business, csoonline, crowdstrike, Pexels/fauxels (Headerbild)

Schreiben Sie einen Kommentar